公開日2026.01.28

なぜ今、工場のセキュリティ対策が見直されているのか。経済産業省ガイドラインから読み解く最新動向

近年、人口動態の変化やデジタル化の流れを受けて日本の製造業を取り巻く環境が大きく変化しています。そのような中、2022年には経済産業省が「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を発表しました。そこで今回は、「工場におけるセキュリティ」をテーマとした記事をお届けします。

1分でわかる!この記事の要約

- 工場セキュリティを取り巻く環境変化

人手不足やデジタル化で工場は外部とつながる存在となり、サイバー攻撃や不正侵入のリスクが拡大している。今や工場セキュリティは生産停止や信頼低下につながる経営課題となっている。 - 経産省のガイドラインについて

工場のデジタル化でセキュリティ上の懸念が増大する中、経産省は指針としてガイドラインを策定。サイバーとフィジカルを一体で捉え、守るべき資産の洗い出しや権限管理を行ない、優先順位を付けて現実的・段階的な対策を講じることを推奨している。 - リスク対策の具体例

ガイドラインの考え方を踏まえ、入退室管理、ネットワーク制御、権限と運用ルールの三点から、工場の実情に合わせて無理なく段階的に進められる具体的なセキュリティ対策例を紹介する。

なぜ今、工場セキュリティが問題になっているのか?

第1章では、工場セキュリティを取り巻く環境変化と、そこから生じるセキュリテイ上のリスクの特徴や実際に懸念されるトラブルや問題点について解説します。

日本の製造業を取り巻く環境変化

環境変化の背景

近年、日本の製造業を取り巻く環境は大きく変化しています。人手不足の深刻化や熟練技術者の高齢化といった人口動態上の要因に加え、IoTやAIなどデジタル技術の活用によるスマートファクトリー化が進み、工場は従来の「閉じた現場」から、ネットワークにつながる「開かれたシステム」へと変貌しつつあることがその背景にあります。また、グローバルなサプライチェーンの一員として、海外拠点や外部のパートナー企業とデータ連携を行う機会も増えています。

変化がもたらす影響

こうした変化は生産性向上に寄与する一方で、工場がサイバー攻撃や不正侵入の対象となるリスクを高めています。従来は主に情報システム部門の課題とされてきたセキュリティが、今や製造現場そのものの経営リスクとして認識される時代に入ったと言えるでしょう。

工場が抱えるセキュリティリスクの特徴

システムの常時稼働によるリスク

工場のセキュリティリスクには、一般的なオフィスとは異なる特徴があります。その要因の一つが、工場では機械や設備を動かすためのシステムが、非常に長い期間使われ続けている点です。中には、何年も前に導入された機械や、専用の仕組みで動いている装置も多くあります。こうした設備は、あとから安全対策を追加したり、最新の状態に更新したりすることが難しい場合が少なくありません。そのため、気づかないうちにリスクを抱えたまま使い続けてしまうことがあります。

重要エリアの点在

また、工場内には制御室、電気室、サーバールーム、原材料庫など、侵入や誤操作が重大な影響を及ぼす重要エリアが点在しています。これらの場所への不正立ち入りは、生産停止や品質事故、情報漏えいにつながる恐れがあります。さらに、保守業者や委託スタッフなど外部関係者の出入りが多いことも、工場特有のリスク要因です。人の出入りを適切に管理できなければ、誰がいつどこに立ち入ったのか把握できず、問題発生時の原因特定が困難になります。

実際にどのような問題が発生しているか?

外部からのサイバー攻撃

実際の現場では、工場セキュリティの不備によるさまざまな問題が報告されています。代表的な例が、ランサムウェア感染による工場停止です。

外部から持ち込まれたUSBメモリや、遠隔保守用のネットワーク経由でマルウェアに感染し、制御システムが停止した結果、数日間にわたり生産が止まるケースも発生しています。アサヒグループホールディングスがあるハッカー集団によるランサムウェア攻撃を受け、システム障害と情報漏洩が発生した事案は記憶に新しいところです。

入退室管理上のトラブル

また、物理的なセキュリティ面では、鍵管理が属人化していることによるトラブルが少なくありません。物理鍵の紛失や複製、不適切な鍵の貸与によって、本来立ち入るべきでない人物が重要エリアに入室してしまう事例も見られます。さらに、入退室の記録が残っていないため、不具合や事故が起きても責任の所在を特定できず、再発防止策が講じられないといった問題も生じています。

工場のセキュリティ対策は経営上の重要課題

これらの事例が示すのは、工場セキュリティの問題が単なる「防犯対策」にとどまらず、生産継続性や企業の信頼性に直結する経営課題であるという点です。だからこそ今、工場セキュリティの在り方を見直し、現代の環境に適した対策を講じることが強く求められているのです。

経済産業省が示した「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」の解説

- 出典 :

- 経済産業省 WEBサイト

この章では、工場におけるセキュリティリスクが増大する中、2022年11月に経済産業省が策定したガイドラインの概要とそこに示されたセキュリティ対策の方向性について解説します。

なぜ国がガイドラインを示すのか?

社会全体の課題となった工場のセキュリティ対策

工場のセキュリティ対策は、これまで各企業の自主的な取り組みに委ねられてきました。しかし、デジタル化やネットワーク化が進んだ現在、その影響範囲は一企業の枠を超え、社会全体や産業基盤そのものに及ぶ可能性があります。

特定の工場がサイバー攻撃を受けて生産停止に陥れば、サプライチェーン全体に影響が波及し、取引先や消費者にも大きな混乱をもたらします。

経済産業省のガイドラインが持つ意味

こうした背景から、2022年11月、経済産業省は「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を策定しました。

このガイドラインは、法的な義務を課すものではなく、企業が自社の状況に応じて適切な対策を検討するための“共通の物差し”を示すことを目的としています。特に、これまでIT部門と製造現場の間で分断されがちだったセキュリティ対策を、経営課題として統合的に捉える視点を提示している点が大きな特徴です。

ガイドラインの概要とそのポイント

- 出典 :

- 経済産業省WEBサイト

デジタルとアナログの両面から対策する重要性

本ガイドラインの大きな特徴は、サイバー(IT=情報システム)だけでなく、フィジカル(工場設備や人の出入りなど、現場における安全管理)を含めて一体的に守ることを重視している点にあります。工場では、ネットワークへの不正侵入に限らず、関係者以外の立ち入りや誤操作によって、事故や操業停止といった深刻な事態が発生するおそれがあります。そのため、デジタル面とアナログ面の双方を切り離さず、総合的に捉える必要があるとしています。

包括的なセキュリティ対策の必要性

こうした考え方に基づき、情報セキュリティ対策だけでなく、入退室管理や設備の操作権限といった物理的な管理も含めた、包括的な対策を講じることが求められます。個々の対策を点で行うのではなく、全体として整合性の取れた管理体制を構築することが重要です。

自社リスクの棚卸しから始める

ガイドラインではまず、自社の工場システムを構成する資産---設備、ネットワーク、人、データなどを洗い出し、それぞれにどのようなリスクが潜んでいるかを把握することの重要性が示されています。その上で、「誰が」「どこに」「どのようにアクセスできるのか」を明確にし、必要最小限の権限にとどめること、さらにアクセス履歴を記録・確認できる体制を整えることが推奨されています。

人に対する教育・訓練の重要性

加えて、インシデント発生時の対応体制の整備インシデント発生時の対応体制の整備や、平常時からの教育・訓練の重要性平常時からの教育・訓練の重要性にも言及されています。技術的な対策だけに頼るのではなく、運用や組織面を含めた取り組みを継続的に行うことが、実効性の高いセキュリティ対策につながるとされています。

求められるリスク対策の方向性

優先順位をつける

ガイドラインが示すリスク対策の方向性は、「完璧な防御」を目指すことではありません。すべてのリスクをゼロにすることは現実的ではなく、重要なのは、自社にとって影響の大きいリスクを見極め、優先順位をつけて対策を講じることです。

段階的な導入

そのために求められるのが、段階的なセキュリティ対策です。まずは重要エリアや重要設備へのアクセス管理を強化し、誰がいつ入室・操作したのかを把握できる状態をつくることが第一歩となります。次に、ネットワークの分離や外部接続の管理、保守作業時のルール整備など、工場特有の運用に即した対策を進めていきます。

現実的かつ継続可能な対策を

また、ガイドラインは中小規模の工場に対しても配慮しており、「できるところから着実に進める」ことを前提としています。高価で複雑なシステムを一気に導入するのではなく、既存設備や業務フローを活かしながら、現実的かつ継続可能な対策を積み重ねることが重要です。

このように、経済産業省のガイドラインは、工場セキュリティを特別なものではなく、日常の工場運営の延長線上で捉えるための指針と言えるでしょう。次章では、この考え方を踏まえ、実際に工場が取り組むべき具体的な対策について解説します。

リスク対策の具体例とは?

経済産業省のガイドラインは、「何を守り、どう考えて対策するか」という基本的な方向性を示しています。大切なのは、それを各工場の規模や実情に合わせ、現実的な対策として実行することです。本章では、多くの現場に共通する三つの視点から、具体的な対策例を紹介します。

入退室管理

入退室管理は工場セキュリティの第一歩

工場セキュリティの出発点となるのが、物理的な入退室管理です。制御盤やサーバー、重要設備が設置されたエリアに「誰でも入れてしまう」状態では、いかにネットワーク対策を強化しても十分とは言えません。多くの現場では、いまだに物理鍵による管理が中心で、「誰がいつ入ったのか分からない」「鍵の所在が把握できていない」といった課題を抱えています。ガイドラインが求めるのは、こうした属人的な管理から脱却し、アクセス状況を可視化することです。

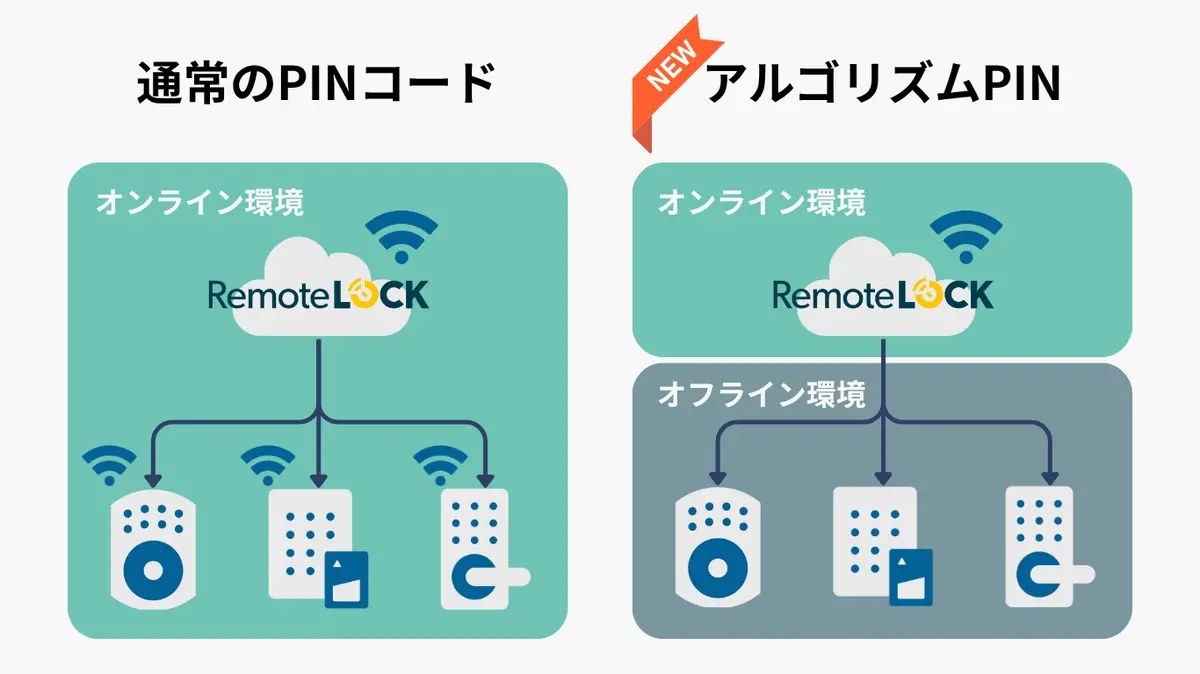

RemoteLOCKで実現する正確なアクセス制御と入退室記録

この点で最も有効なのが、スマートロックを活用した入退室管理です。たとえば弊社の提供する RemoteLOCK は、Wi-Fi経由でクラウドに接続し、暗証番号やICカード、QRコードなどによって解錠を行う仕組みです。誰に、どの時間帯、どの扉への入室権限を与えるかを、遠隔で設定でき、入退室履歴も自動で記録されます。

このRemoteLOCK土導入することによって、「鍵を持っている人=入れる人」という曖昧な状態を解消し、ガイドラインが重視する「アクセス制御」と「記録」を無理なく実現できます。特に保守業者や委託スタッフなど外部関係者が出入りする工場では、期間限定の権限付与ができる点も大きなメリットです。

ネットワーク対策

- 出典 :

- Sky株式会社 公式WEBサイト

通信経路を明確にする

次に重要となるのが、ネットワーク面でのセキュリティ対策です。工場では、生産設備を制御するネットワークと、事務系の情報システムが同一拠点内で併存しているケースも多く、外部からの侵入経路が複雑になりがちです。そのため、すべての設備を一度に最新化することが難しい場合でも、まずは「どこが、どのようにつながっているのか」を整理し、通信経路を明確にすることが重要になります。

ネットワークへの接続を徹底管理

具体的には、制御系ネットワークをインターネットから直接切り離す、遠隔保守や外部接続はVPNなど安全な経路に限定する、不要な通信を遮断するといった基本的な対策が有効です。こうした対策を支援する仕組みとしては、NECが提供する「InfoCage 不正接続防止」などのネットワーク制御・監視サービスが挙げられます。これは、許可されていない端末や不審な接続を検知・遮断することで、工場ネットワークへの不用意な侵入を防ぐ仕組みであり、制御系と情報系の境界管理を強化する手段として活用できます。

工場内での端末の利用状況を監視

また、工場現場ではUSBメモリや持ち込みPCなどを介したマルウェア感染も大きなリスクとなります。こうした脅威に対しては、技術的な対策と運用ルールを組み合わせることが不可欠です。たとえば、SKYSEA Client Viewを用いれば、工場内で使用されるPCや端末の利用状況を可視化し、USBデバイスの利用制限や操作ログの取得を行うことが可能です。これにより、「誰が・いつ・どの端末を使ったのか」を把握でき、ルール違反や不審な挙動を早期に発見できます。

このように、ネットワークの接続構成を整理・制御する仕組みと、端末の利用状況を管理するツールを組み合わせることで、工場におけるIT面のセキュリティ対策は現実的かつ段階的に強化していくことができます。重要なのは、過度に複雑な対策を一気に導入することではなく、自社の工場環境に合わせて「守るべき範囲」を明確にし、実行可能な対策から積み上げていくことだと言えるでしょう。

ルールや権限の管理と運用

「人」と「運用」を含めた管理体制が重要

入退室管理やネットワーク対策といった技術的な仕組みを導入しても、それを支えるルールや運用が整っていなければ、十分な効果は得られません。経済産業省のガイドラインでも繰り返し強調されているのが、「人」と「運用」を含めた管理体制の重要性です。特に工場では、長年の慣習や現場判断に頼った運用が残りやすく、ルールが曖昧なままになっているケースも少なくありません。

権限は「最小限・期間限定」が基本

まず重要なのは、設備やシステムへのアクセス権限を必要最小限に整理することです。「念のため」「以前から使っていたから」といった理由で過剰な権限を与え続けることは、事故や不正の温床となります。誰が、どの設備やシステムに、どの時間帯までアクセスできるのかを明確にし、不要になった権限は速やかに削除する運用が求められます。

RemoteLOCKのように、入退室権限を期限付きで設定・失効できる仕組みを活用すれば、ルールをシステム上で自然に徹底することが可能になります。

ルールの明文化と「守れる運用」

加えて、USBメモリの使用ルールや外部業者の入構手順、トラブル発生時の連絡体制などを文書として整理し、現場で共有することも欠かせません。ただし、現場の実態とかけ離れた厳しすぎるルールは、結局守られないことも多く、そうなると形だけのものになってしまいます。現場の声を取り入れながら、実行可能で分かりやすいルールを定めることが、結果的にセキュリティ対策の向上につながります。

継続的な見直しと教育

最後に、ルールや権限管理は一度整えたら終わりではありません。人の入れ替わりや設備更新に合わせて定期的に見直しを行い、簡単な教育や周知を継続することが重要です。ガイドラインが示す通り、工場セキュリティは「仕組み・運用・人」がセットとなって機能していくものです。日々の業務に無理なく組み込まれることで、はじめて実効性のある対策となると言えるでしょう。

【まとめ】ガイドラインはチェックリストではない

今回解説した経済産業省のガイドラインは、決められた項目を一つずつ埋めていくためのチェックリストではありません。工場ごとの設備構成や運用体制、リスクの大きさはそれぞれ異なるため、自社の実情を踏まえて「何を優先して守るべきか」を考えるための指針として活用することが重要です。技術導入そのものが目的化しないよう、現場に合った形で段階的に対策を積み重ねていく姿勢こそが、実効性のある工場セキュリティにつながります。

執筆者より

最近、弊社にも工場向けの入退室管理・セキュリティに関するご相談が増えています。こうしたことの背景には、本記事で述べた環境変化や課題に対する意識の高まりがあると考えられます。本稿が、工場の現場管理に携わる皆さまにとって、少しでもご参考になれば幸いに存じます。